كيف تحمي كُبرى الشركات التقنية مراكز بياناتها وشبكاتها

الوسط - محرر المنوعات

نعتمد نحن كمُستخدمين على ذواكر الحواسب أو الهواتف لتخزين البيانات التي كُلما زاد حجمها، كلما زادت ضرورة الإستعانة بوسائط تخزين خارجية كالأقراص الصلبة الخارجية "External Hard disks" أو ذواكر فلاش "Flash Storage"، لنقل البيانات القديمة أو التي لا تُستخدم إليها وتوفير مساحة تخزين إضافية على الجهاز نفسه.

كثرة وسائل التخزين الخارجية تؤدي إلى ضرورة وصلها جميعًا للوصول إلى محتواها في أي وقت وبكل سهولة، ودون الحاجة إلى وصل كل واحدة على حدا للبحث بداخلها ثم تكرار العملية لحين الوصول إلى الملف المطلوب.

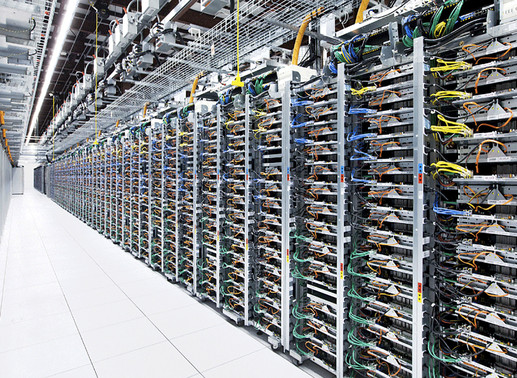

وسائل تخزين البيانات والمكان الذي تُحفظ فيه يُمكن اعتباره مركز بيانات مُبسّط، وهو مُبسّط لأنه لا يُمكن مقارنته بمراكز البيانات "Data Centers" الخاصّة بالشركات التقنية الكُبرى مثل جوجل، فيس بوك، آبل أو مايكروسوفت على سبيل المثال لا الحصر.

تخيّل أن جميع الشركات السابقة وغيرها الكثير تسمح للمُستخدم برفع ملفاته وتخزينها على الإنترنت، أو مشاركة الصور ومقاطع الفيديو، فضلًا عن ملايين الكيلوبايتات من البيانات المُتعلقة بالمُستخدم، وبالتالي فإنه ولتخزين هذه البيانات تحتاج هذه الشركات إلى مراكز بيانات جبّارة لتلبية هذه الطلبات آنيًّا.

ولا تكمن المُشكلة في توفير مساحة لتخزين البيانات فقط، إلا أن ما يقوم المُستخدم بمشاركته يجب أن يتوفر طوال الوقت دون أي مشاكل في الوصول، وهذا يعني ربط جميع وسائط التخزين ببعضها أولًا، وتأمين الاتصال لضمان وصول صاحب هذه الملفات فقط إلى ملفاته دون أي مُستخدم آخر.

يُمكنك تخيّل مدى صعوبة هذه العملية وتعقيدها لأنها تتألف من الكثير من الطبقات تبدأ بمعالجة طلب المُستخدم، ثم تحديد مركز البيانات المطلوب، والتأكد من الهوية، وأخيرًا العودة بالنتائج المطلوبة وهذا كله خلال مدة لا يجب أن تتجاوز بضع ثوان.

عملية تحليل الطلب والطبقات التي يمر فيها من الأمور المُمتعة جدًا، ويُمكن تبسيطها ببروتوكول الاتصال الشهير TCP/IP المؤلف من أكثر من طبقة، لكن الأهم من هذا كيف تقوم الشركات بحماية مراكز بياناتها وشبكاتها من الاختراق؟

تبدأ عملية الحماية دائمًا بالجدار الناري "Fire Wall"، حيث تستعين هذه الشركات بجدران نارية مُعقّدة جدًا تعمل على تحليل ومراقبة أي طلب داخل وخارج من الخادم للتأكد من سلامته وعدم وجود أكواد خبيثة أو محاولات اختراق جراء القيام به، وهذا كله يعني وجود استثمارات بملايين الدولارات لتوفير خُبراء على مدار الساعة يُراقبون كل شيء بأنفسهم أيضًا ومن داخل هذه المراكز، لتلبية النداء بشكل فوري في حالة وجود أي تنبيه عن مشاكل في أحد الخوادم.

واحدة من الخطوات أيضًا هي توفير حزمة نقل بيانات كبيرة جدًا أو ما يُعرف بالـ "Bandwidth"، فخدمات الحرمان من الخدمة "DDoS Attacks" تعتمد على مبدء إغراق الخادم بكمية كبيرة جدًا من الطلبات في وقت قصير، وبالتالي حزمة نقل البيانات تُصبح مُمتلئة وتعاني من مشاكل وبالتالي يُمكن في بعض الحالات إيقاف الخدمة عن العمل أو استغلال المشاكل التي يُعاني منها النظام والدخول وتجاوز جميع أنظمة الحماية الموجودة.

توعية الموظفين أيضًا من المراحل التي تقوم بها مُعظم الشركات، فالمُصممين ليس لديهم خبرة أو علاقة كبيرة مع أنظمة الحماية والأمان، لكن تقديم مُحاضرات تعريفية بشكل مُستمر لإطلاع المُوظفين على أحدث محاولات الاختراق والآليات المُستخدمة من شأنه تطوير مهاراتهم في هذا المجال، وإحاطتهم بالصورة الكاملة لتجنّب القيام ببعض الأمور التي قد تؤدي في النهاية إلى اختراق أجهزتهم وتسريب بياناتهم الخاصّة.

أخيرًا، هُناك خطوة تُعتبر أهم من استخدام أنظمة حماية عالية أو توظيف مُهندسين بارعين تتمثل بمسابقات الاختراق التي تُجريها الكثير من الشركات سنويًا.

يُمكن اعتبار "الفيسبوك" و"غوغل" من أكثر الشركات التي تحظى مُسابقاتها للاختراق بتغطية إعلامية إلى جانب "مايكروسوفت"، لكن شركتي "ابل" و"أمازون" يجرون هذا النوع من المسابقات أيضًا.

هذه المُسابقات يقوم من خلالها المُشاركون بمحاولة اختراق أحد مُنتجات الشركة خلال فترة زمنية مُحددة، ومن ينجح في ذلك يحصل على جائزة مادية أولًا، وفرصة للعمل داخل الشركة ثانيًا أيًا كان عمر المُشارك.

تُحاول هذه الشركات حذب المُتميزين في مجال الآمن والحماية من خلال اختبار قدرتهم على فهم آلية عمل هذه البرمجيات، فمحاولة الاختراق لا تتم بشكل عشوائي، ويجب فهم الهندسة التي تقوم عليها البرمجية أولًا، وبالتالي يتفوق هؤلاء على غيرهم بكل تأكيد لأنهم نجحوا باختراق شيء ليس لديهم – في معظم الحالات – معرفة عن هندسته الداخلية.

تستثمر الشركات التقنية الكُبرى ملايين الدولارات سنويًا في مجال الأمن والحماية للحفاظ على بياناتها من أي هجوم، لكن هذه الأرقام بكل تأكيد تُشكل جزء بسيط من العائدات المادية التي تصل إليهم بسبب ارتفاع ثقة العُملاء فيهم.

أخيرًا وفي مُفارقة قد تكون طريفة بعض الشيء لكنها تعكس أهمية مُهندسي الحماية والأمان في الشركات على اختلاف تخصصها، نجحت شركة أمازون في الحصول على مُناقصة لتنفيذ مشروع تهيئة فريق مُتخصص بالأمن الإلكتروني Cyber Security لوكالة الاستخبارات الأمريكية CIA على الرغم أن مُنافستها في المُناقصة كانت شركة IBM العريقة في هذا المجال.